Um enorme ciber-ataque usando ferramentas que se acredita ter sido roubado da Agência Nacional de Segurança dos EUA (NSA) atingiu organizações em todo o mundo.

A empresa de segurança cibernética Avast disse ter visto 75.000 casos do ransomware – conhecido como WannaCry e variantes desse nome – em todo o mundo.

Existem relatos de infecções em 99 países, incluindo Brasil, Rússia e China.

Os ataques atingiram hospitais públicos na Inglaterra, causaram a interrupção do atendimento do INSS e afetaram empresas e órgãos públicos de 14 estados brasileiros mais o Distrito Federal.

Como se desenrolou o cyber-ataque?

O malware se espalhou rapidamente na sexta-feira (12/05/2017), com a equipe médica no Reino Unido, segundo notícias, as equipes viram os computadores caírem “um a um”.

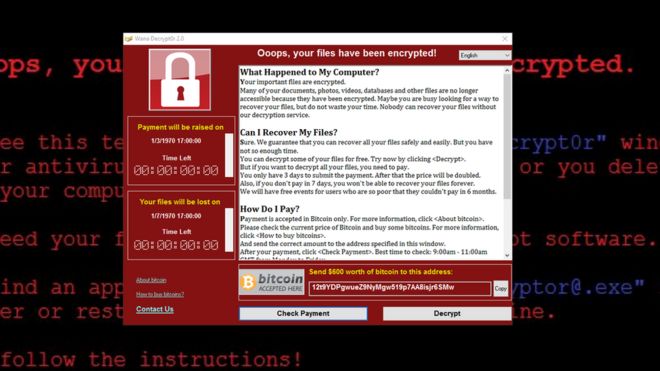

A equipe do NHS compartilhou screenshots do programa WannaCry, que exige um pagamento de $ 300 (libras esterlinas) em moeda virtual Bitcoin para desbloquear os arquivos de cada computador.

Ao longo do dia, outros países, principalmente europeus, relataram infecções.

Alguns relatórios disseram que a Rússia tinha visto mais infecções do que qualquer outro país. Os bancos domésticos, os ministérios do Interior e da Saúde, a estatal russa e a segunda maior rede de telefonia móvel foram atingidos.

O Ministério do Interior da Rússia disse que 1.000 dos seus computadores foram infectados, mas o vírus foi rapidamente tratado e nenhum dado sensível foi comprometido.

Na Espanha , várias empresas de grande porte – incluindo a gigante das telecomunicações Telefônica, a elétrica Iberdrola e a concessionária de Gâs Natural – também foram atingidas, com relatos de que os funcionários das empresas foram instruídos a desligar seus computadores.

Milhares de usuários postaram fotos dos seus computadores afetados no twitter.

A fabricante francesa de automóveis Renault, a Portugal Telecom, a empresa de entrega dos EUA FedEx e uma autoridade local na Suécia também foram afetadas.

Coincidentemente, os ministros das Finanças dos países mais ricos do Grupo dos Sete se reuniram na Itália para discutir a ameaça de ataques cibernéticos contra o sistema financeiro global.

Espera-se que divulguem uma declaração em que prometem uma grande cooperação na luta de encontro dos cyber-criminos, reduzir vulnerabilidades potenciais e avaliar medidas de segurança atuais.

Como funciona o malware e quem está por trás disso?

As infecções parecem ser implantadas através de um worm – um programa que se espalha por si só entre computadores.

A maioria dos outros programas maliciosos dependem de seres humanos para se espalhar, solicitando para clicar em um anexo que abrigam o códigos maliciosos.

Por outro lado, uma vez que o WannaCry está dentro de uma organização, ele caçará máquinas vulneráveis e as infectará também.

Alguns especialistas dizem que o ataque pode ter sido construído para explorar uma fraqueza nos sistemas Microsoft que forma identificados pela NSA e dado o nome EternalBlue.

As ferramentas da NSA foram roubadas por um grupo de hackers conhecidos como The Shadow Brokers, que disponibilizaram gratuitamente em abril, dizendo que era um “protesto” contra o presidente dos EUA, Donald Trump.

Na época, alguns especialistas em segurança cibernética disseram que alguns dos malwares eram reais, mas antigos.

Um patch para a vulnerabilidade foi lançado pela Microsoft em março, que teria protegido automaticamente esses computadores com o Windows Update habilitado.

A Microsoft anunciou que lançará a atualização para os usuários de sistemas operacionais mais antigos “que não recebem mais suporte”, como o Windows XP (que o NHS ainda usa em grande parte), Windows 8 e Windows Server 2003.

O número de infecções parece estar diminuindo depois que um “kill switch” parece ter sido disparado acidentalmente por um pesquisador de segurança cibernética do Reino Unido – @MalwareTechBlog.

Ele citou que o endereço da web que o vírus estava procurando não havia sido registrado – e quando ele registrou, o vírus aparentemente parou de se espalhar.

Mas ele avisou que isso era uma correção temporária, e pediu aos usuários de computadores que “corrigissem seus sistemas o mais rápido possível”.

Como se proteger desse tipo de ataque?

Há algum tempo o número de malwares que sequestram dados vêm aumentando a níveis assustadores. Muitas vezes os antivírus demoram para identificar a atuação desse tipo de malware e quando o usuário percebe, os dados já estão criptografados e é exigido o resgate que, se pago, o usuário não terá a certeza do resgate dos dados.

A única solução efetiva hoje em dia é o backup em nuvem e somente o backup local não trará a proteção necessária, pois se o mesmo estiver ligado a um computador infectado, também poderá ser criptografado.

A SBackup é a solução que irá te proteger contra esse tipo de problema em 4 passos simples:

1 – Instalação simplificada;

2 – Configure a rotina, escolha os dados que serão armazenados no backup e horário que a rotina será executada;

3 – Escolha onde os dados serão armazenados (na nuvem, armazenamento local ou em ambos);

4 – Agora é só acompanhar pelos emails através de alertas diários ou pelo dashboard de monitoramento.

Pingback: 4 erros comuns de backup que você precisa evitar |

Pingback: Cry Brazil: ransomware sequestra PCs de brasileiros; saiba se proteger |